世界中のデジタルデバイスには、セキュリティの問題が毎日のようにやばい情報が公開されている。

かなりヤバい情報がやってきた。

「Twitterのセキュリティチームには中国の工作員がいる」

ほぼ毎日 ヤバいセキュリティ情報では、

こちらでは、過去の情報をアーカイブしてあります。

と題して いろいろなメディアからの情報を報告します。

ほぼ毎日なので 毎日ではありません。

スポンサーリンク

目次

iPhoneを乗っ取るPegasusスパイウェアに感染させる「ゼロクリック攻撃」

2023年4月19日

トロント大学のThe Citizen Labが、イスラエルのデジタル監視企業NSO Groupが2022年にAppleのデバイスを使用して人権活動家などをターゲットに、少なくとも3つの新しいゼロクリック攻撃を展開したと報告しています。この攻撃は、被害者が悪意のあるリンクをタップしたり何らかの操作をしたりしなくても、NSOが被害者のデバイスに侵入できるというもので、NSOがiPhoneをハッキングする手段を開発しつづけていたことを示していたそうですが、iOS 16から採用されている「ロックダウンモード」によって被害者のiPhoneが一部の攻撃を回避することに成功したこともわかりました。

Triple Threat: NSO Group’s Pegasus Spyware Returns in 2022 with a Trio of iOS 15 and iOS 16 Zero-Click Exploit Chains - The Citizen Lab

https://citizenlab.ca/2023/04/nso-groups-pegasus-spyware-returns-in-2022/

NSO Group Targeted Apple's FindMy and Homekit Features With New Zero-Click Exploits

Pegasusがどんなスパイウェアなのかは以下の記事を読むとよくわかります。iPhoneやAndroid経由で世界中の著名人や政治家を監視するスパイウェア「Pegasus」とは? - GIGAZINE

Pegasusの存在は2020年頃から世界に広く知られるようになり、開発したNSO Groupは世界から強い批判を受けました。手口が明らかになったことで、Pegasusの感染報告は減ったそうですが、The Citizen Labによると、2人のメキシコの人権運動家のデバイスが、ゼロクリック攻撃によってPegasusに感染した形跡があったそうです。新たに確認されたゼロクリック攻撃は、iOS 15あるいはiOS 16を搭載したデバイスが標的となり、記事作成時点だとメキシコ在住の人権擁護者2人が被害に遭っているとのこと。The Citizen Labによると、被害者2人のうち1人はiPhoneの探す(Find My)機能を標的とする「FINDMYPWN」を、もう1人はiPhoneのHomeKitとiMessageを悪用した「PWNYOURHOME」を受けたそうです。特にHomeKitについては、特にスマートホームの設定をしたことがなくても攻撃の対象になってしまうとのこと。また、「FINDMYPWN」と「PWNYOURHOME」にくわえて、「LATENTIMAGE」というゼロクリック攻撃も確認されました。

続きは ↓

ユーザーのiPhoneを乗っ取るPegasusスパイウェアに感染させる「ゼロクリック攻撃」が3件確認される、背後で政府や軍が関与する可能性も - GIGAZINE

https://gigazine.net/news/20230419-pegasus-spyware-returns/

iPhoneだから安全 というわけではないので 注意が必要です。

今日は毎月恒例「Windows Update」の日

2023年4月12日

月も毎月更新されるWindowsのセキュリティ更新プログラムやバグ修正が配信されるWindows Updateが行われました。早めにアップデートしておきましょう。

2023 年 4 月のセキュリティ更新プログラム (月例) | MSRC Blog | Microsoft Security Response Center

https://msrc.microsoft.com/blog/2023/04/202304-security-update/続きは ↓

今日は毎月恒例「Windows Update」の日 - GIGAZINE

https://gigazine.net/news/20230412-windows-update/

みなさん アップデートは必ず行いましょう!

FBI 「無料の公共スマホ充電ステーションを使うな」と警告

2023年4月11日

誰もがスマートフォンやタブレットを持ち歩くようになった昨今、外出先でデバイスの充電が切れそうになり、慌てて充電スポットを探した経験がある人も多いはず。近年は駅やカフェなどに充電用のUSBポートが備えられていますが、アメリカ連邦捜査局(FBI)が「空港やホテルにある無料の充電ステーションは使わない方がいい」と警告しています。

FBI says you shouldn't use public phone charging stations

https://www.cnbc.com/2023/04/10/fbi-says-you-shouldnt-use-public-phone-charging-stations.htmlFBI warns public against using free charging station, says ‘bad actors’ can introduce malware | Fox News

https://www.foxnews.com/us/fbi-warns-public-against-using-free-charging-station-says-bad-actors-introduce-malwarePublic charge stations are a danger to your security | TechRadar

https://www.techradar.com/news/public-charge-stations-are-a-danger-to-your-securityFBIのデンバー事務局は2023年4月のツイートで、「空港・ホテル・ショッピングセンターにある無料充電ステーションの使用は避けてください。悪意のある攻撃者は公共のUSBポートを使用して、マルウェアや監視ソフトウェアをデバイスに導入する方法を見つけ出しました。ご自身の充電器とUSBケーブルを携帯し、USBポートの代わりにコンセントを使用してください」と述べ、公共充電ステーションの使用に警鐘を鳴らしました。

続きは ↓

「無料の公共スマホ充電ステーションを使うな」とFBIが警告 - GIGAZINE

https://gigazine.net/news/20230411-fbi-warns-public-free-charging-station/

ただよりこわいものはない

昔の人は、ちゃんとこのことを知っていたのである。

スポンサーリンク

MSIがサイバー攻撃の被害を公表、公式はファームウェアおよびBIOSのアップデートについて警告

2023年4月10日

マザーボード、グラフィックカード、デスクトップPC、ノートPC、サーバー、産業用システム、PC周辺機器、インフォテインメント製品などの製造・販売を行い、年間売上高が65億ドル(約8600億円)を超える世界的なハードウェアメーカーのMSIが、サイバー攻撃を受けたと公表しました。

MSI Confirms Cyberattack, Advises Caution With Firmware | Tom's Hardware

https://www.tomshardware.com/news/msi-cyberattack-firmware-updates

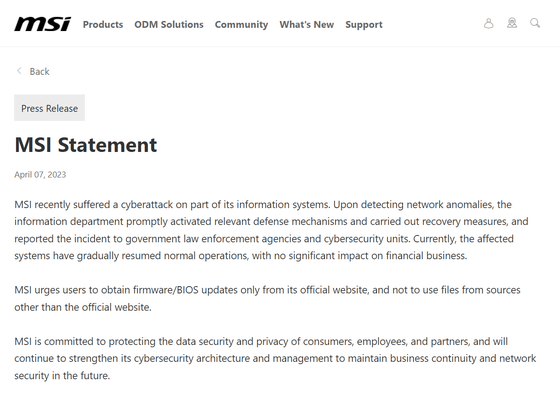

2023年4月7日、MSIが公式サイト上で声明を発表し、サイバー攻撃を受けたことを明かしました。MSIによると、同社の情報システムの一部がサイバー攻撃を受けたそうです。ネットワークの異常を検出した情報部門は、関連する防御メカニズムを迅速に起動し、回復措置を実施し、政府の法執行機関およびサイバーセキュリティ部門に今回の出来事を報告しています。サイバー攻撃の影響を受けたシステムは徐々に通常の運用を再開しており、「金融業務に大きな影響はない」とMSIは発表しています。https://www.msi.com/news/detail/MSI-Statement-141688

また、MSIは「公式ウェブサイトからファームウェア・BIOSのアップデートを取得し、公式ウェブサイト以外からのアップデートを使用しないように」とユーザーに警告しています。

続きは ↓

MSIがサイバー攻撃の被害を公表、公式はファームウェアおよびBIOSのアップデートについて警告 - GIGAZINE

https://gigazine.net/news/20230410-msi-cyberattack-caution-firmware/

バージョンアップは、お早めに

スポンサーリンク

企業のIT専門家の3分の1が「データ侵害を隠匿した」とインタビューで回答

2023年4月10日

ルーマニアのセキュリティ企業であるBitdefenderが400人以上のIT専門家にインタビューしたところ、実に29.9%もの人が「データ侵害の事実を隠す」と答えたことが分かりました。

The Cybersecurity Challenges Businesses Are Facing in 2023

https://www.bitdefender.com/blog/businessinsights/bitdefender-2023-cybersecurity-assessment/https://venturebeat.com/security/a-third-of-organizations-admit-to-covering-up-data-breaches/企業のサイバーセキュリティチームが直面する課題は常に変化しており、ランサムウェアやフィッシング、サプライチェーン攻撃の増加に対処しなければなりません。攻撃が複雑になる中で、セキュリティ部門の予算が最小限に抑えられたり、雇用に課題を抱えたりしているところもあれば、ベンダーやツール、データソースが多すぎて負担が大きいところもあります。

続きは ↓

企業のIT専門家の3分の1が「データ侵害を隠匿した」とインタビューで回答 - GIGAZINE

https://gigazine.net/news/20230410-cybersecurity-covering-data-breaches/

エンジニアも人間だからね・・・

マイナカードで他人の住民票発行される 横浜のコンビニで5件

2023年3月30日

横浜市内のコンビニエンスストアのマイナンバーカードを使う証明書交付サービスで、ほかの人の住民票が発行される事案が5件起き、市は一時、このサービスを停止しました。市によりますと、システムのプログラムを修正し、現在は再開したということです。

今月27日、横浜市の磯子区役所と青葉区役所に、それぞれ別の市民から「コンビニの証明書交付サービスで、他人の住民票が発行された」と連絡がありました。

横浜市が調べたところ、同じ日にほかのコンビニとあわせて同様のケースが5件確認され、市はサービスを一時停止しました。

市によりますと、この時期は転入や転出が多く、マイナンバーカードが急速に普及したことで利用者が大幅に増えたため、システムに負荷がかかって不具合が起きたということです。

横浜市は、東京に本社があるシステムを開発した会社に依頼してプログラムを修正し、29日からサービスを再開したということです。

この会社によりますと、同じシステムを導入しているほかの自治体では、これまでに同様のトラブルは起きていないということです。

横浜市市民局区政支援部は「誤って証明書が交付された方々に説明と謝罪を行うとともに、二度とこのようなことが起きないよう、事業者に再発防止の徹底を求めています」とコメントしています。

NHKニュース

システムに負荷がかかったからって 他人の証明書発行なんて 根本的なシステムに問題あり

こんなレベルの開発会社や自治体でマイナンバーカードという個人情報の取り扱いなんて、危ないと言うより 資格なしともっと避難した方がよい。

これを機に全国のマイナンバーカードに関するシステムの点検をやったほうがよいのではないでしょうか?

クラウドマイニングサービスを利用して盗んだ仮想通貨を洗浄している 北朝鮮 ハッカー

2023年03月30日

Googleの子会社であるサイバーセキュリティ企業のMandiantが、北朝鮮の新たなハッカーグループ「APT43」についてのレポートを公開しました。APT43は外国の政府機関やシンクタンクなどを標的にハッキングを行っているほか、一般人から盗み出した仮想通貨をロンダリングするため、仮想通貨のクラウドマイニングサービスなどを利用しているとのことです。

APT43-Report.pdf

(PDFファイル)https://mandiant.widen.net/s/zvmfw5fnjs/apt43-reportNorth Korean Hackers Use Cloud Mining Services to Launder Dirty Crypto - Decrypt

https://decrypt.co/124772/north-korea-korean-hackers-apt43-kimusky-cloud-mining-crypto-launderingNewly exposed APT43 hacking group targeting US orgs since 2018

https://www.bleepingcomputer.com/news/security/newly-exposed-apt43-hacking-group-targeting-us-orgs-since-2018/North Korean cyberhackers step up phishing attacks, target experts - The Washington Post

https://www.washingtonpost.com/world/2023/03/28/north-korea-hackers-phishing-attack/北朝鮮はさまざまなハッカーグループを運用していることで知られており、APT43も北朝鮮の国家イデオロギーである主体思想に沿って活動するハッカーグループの1つです。APT43は5年以上にわたり、北朝鮮が関連する国際交渉や制裁についての洞察を持つ政府機関・シンクタンク・大学教授や、韓国・日本・アメリカ・ヨーロッパなどの重要な組織を標的にハッキングを行ってきたとのこと。

2018年からAPT43の追跡を行ってきたというMandiantは、レポートの中で「具体的に言えば、APT43が北朝鮮の主要な対外情報機関である朝鮮人民軍偵察総局に属すると、Mandiantは中程度の自信を持って評価しています」

APT43は仮想のプロファイルや他者になりすましたアカウントを使用し、スピアフィッシングメールを送信してGoogleアカウントやその他のアカウント情報を詐取しているとのこと。

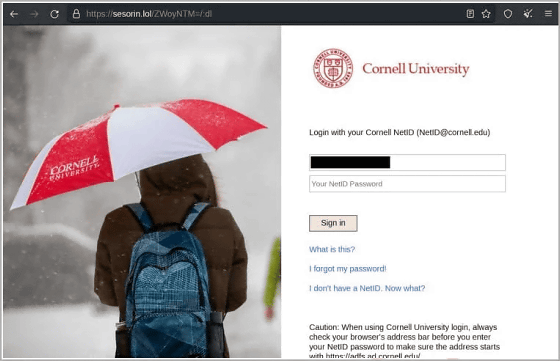

以下は、実際にAPT43が作成したとみられる「コーネル大学のウェブサイトに偽装されたログインページ」です。ハッカーは、正当な人物になりすまして送信したメールからターゲットをこのページに誘導し、入力させた資格情報を盗み取る手口を使用しているとMandiantは説明しています。ターゲットから資格情報を盗み取ることに成功したら、そこから情報を収集するだけでなく、関連する別のターゲットへの攻撃も仕掛けやすくなります。

アメリカのシンクタンク・ヘリテージ財団で北東アジア問題の専門家を務めているBruce Klingner氏は、研究者や政府関係者、ジャーナリストになりすましたハッカーによるフィッシング攻撃をたびたび受けているとのこと。

近年ではフィッシング攻撃がより巧妙になっており、メールに怪しいリンクや添付ファイルが含まれていないケースも増えているとKlingner氏は述べています。代わりに、ハッカーは専門家との関係構築に焦点を当てて、合法的なシンクタンクの人物になりすました報告書の作成を「委託」し、北朝鮮関連の洞察について得ようとするケースもあるそうです。

Mandiantはレポートで、「APT43は主にアメリカ軍や政府、防衛産業基盤内で保管されている情報や、核防衛政策や核不拡散に焦点を当てるアメリカの学術機関やシンクタンクが考案した研究・政策に関心があります」と述べ、韓国における同様の非営利団体や大学、制裁対象となる物品のメーカーなどにも興味を示していると報告しています。また、パンデミック時にはAPT43がヘルスケア企業や製薬会社もターゲットにしており、北朝鮮の政権幹部からの要求に敏感であることも示唆されています。

続きは ↓

北朝鮮のハッカーがクラウドマイニングサービスを利用して盗んだ仮想通貨を洗浄しているという報告 - GIGAZINE

https://gigazine.net/news/20230330-north-korea-hackers-apt43-crypto-laundering/

国家でハッキングして資金を稼ぎ、ミサイルなど軍事に使用

どんだけ 腐っている国なんだろうか?

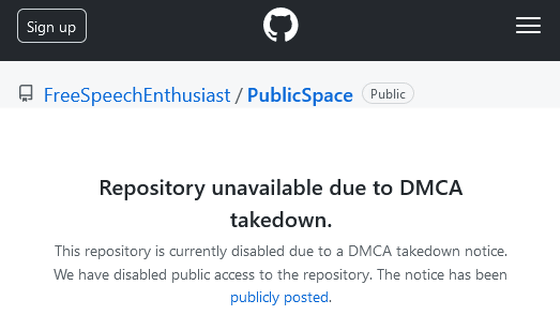

Twitterのソースコードの一部がGitHubでリークされ数カ月間公開

2023年03月27日

Twitterで「おすすめ」を表示するのに用いているソースコードを2023年3月31日にオープンソース化するとイーロン・マスクCEOが主張する中、GitHubで、Twitterのソースコードの一部が数カ月間にわたり公開状態になっていことが明らかになりました。

Twitter Says Parts of Its Source Code Were Leaked Online - The New York Times

https://www.nytimes.com/2023/03/26/technology/twitter-source-code-leak.htmlTwitter source code leaked online, court filings show

https://www.cnbc.com/2023/03/26/twitter-source-code-leaked-online-court-filings-show-.htmlPortions of Twitter's source code were reportedly leaked online | Engadget

https://www.engadget.com/portions-of-twitters-source-code-have-reportedly-leaked-online-234405620.htmlTwitterのイーロン・マスクCEOは、複雑で内部でも完全に解明されているわけではない「おすすめを表示するためのアルゴリズム」について、オープンソース化することでコードの透明性を確保し、迅速な改善を目指す方針を明らかにしています。

イーロン・マスクが「Twitterのコードを2023年3月31日にオープンソース化する」と発表 - GIGAZINE

続きは ↓

Twitterのソースコードの一部がGitHubでリークされ数カ月間公開されていたことが発覚 - GIGAZINE

https://gigazine.net/news/20230327-twitter-source-code-github/

Twitter 大丈夫か?

スポンサーリンク

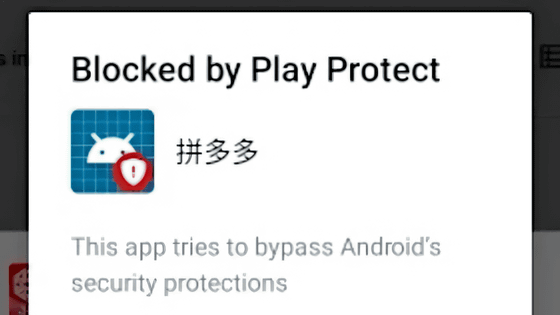

大手通販アプリにユーザーを監視するマルウェアが仕込まれていた疑いでGoogleが中国のアプリ配信停止

2023年03月23日

中国のセキュリティ研究者が、Android向け公式アプリにユーザーを監視する目的で設計されたマルウェアが含まれているとして、大手eコマースサービスの拼多多(Pinduoduo)を非難しました。これを受けて、Googleは拼多多の公式アプリをマルウェアとしてフラグ付けした上で配信を停止し、既にインストールしたユーザーに対して警告を行っています。

Google flags apps made by popular Chinese e-commerce giant as malware | TechCrunch

https://techcrunch.com/2023/03/20/google-flags-apps-made-by-popular-chinese-e-commerce-giant-as-malware/

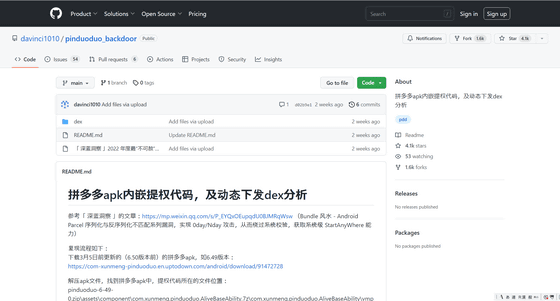

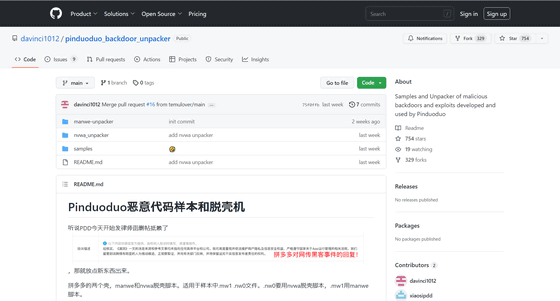

拼多多は農家から仕入れた農産物をスマートフォンアプリを介して通信販売するeコマースサービスです。中国の消費者は近年食品の品質を強く意識しており、拼多多は大ヒット。2018年における拼多多の年間収益は19億ドル(約2500億円)だったのが、2022年には189億ドル(約2兆5000億円)に増加するなど、急激な成長を見せています。しかし、拼多多のAndroid向けアプリに問題があるという告発が、匿名のセキュリティ研究者によってGitHubに投稿されました。この指摘によると、バージョン6.49以前の拼多多公式アプリには、さまざまなAndroidスマートフォンで権限昇格の脆弱性を利用して、ユーザーのスマートフォンでのアプリ使用記録やアプリ通知を読み取るコードが埋め込まれていたとのこと。GitHubの投稿によれば、拼多多は弁護士を通じて投稿を削除するように申し入れているそうです。

GitHub - davinci1010/pinduoduo_backdoor: 拼多多apk内嵌提权代码,及动态下发dex分析

https://github.com/davinci1010/pinduoduo_backdoor

GitHub - davinci1012/pinduoduo_backdoor_unpacker: Samples and Unpacker of malicious backdoors and exploits developed and used by Pinduoduo

https://github.com/davinci1012/pinduoduo_backdoor_unpacker

GitHubに告発を行ったセキュリティ研究者はIT系ニュースサイトのTechCrunchに対して「アプリがユーザーをハッキングするためにいくつかのゼロデイエクスプロイトを悪用することもわかりました」と述べ、拼多多公式アプリの使用をやめるよう訴えています。続きは ↓

大手通販アプリにユーザーを監視するマルウェアが仕込まれていた疑いでGoogleがアプリの配信を停止 - GIGAZINE

https://gigazine.net/news/20230323-google-play-protect-pinduoduo-app/

拼多多なんて日本で使っている人はいないと思うけど 中国製のサービスは、当局への情報開示の問題もあって 要注意

ここもヤバそうだけどね

-

-

どうする TikTok 欧米で規制する動きが加速中 日本は国民民主党が禁止を表明

TikTokが米国から排除される可能性が出てきました。 今回のIT小僧の時事放談は、 どうする TikTok 欧米で規制する動きが加速中 日本は国民民主党が禁止を表明 米国議会は、対中国の象徴としてT ...

続きを見る

スポンサーリンク

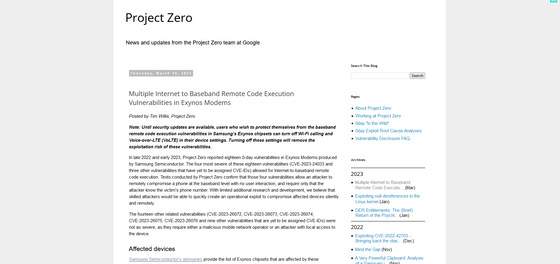

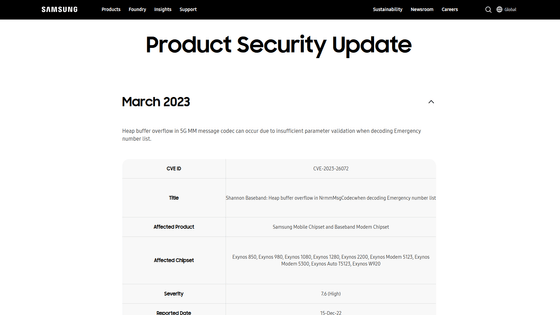

Samsungのチップを経由してリモートでデバイスにアクセスできるバグが発見

2023年03月17日

2023年3月16日(木)にGoogleのゼロデイ攻撃対策チームであるProject Zeroが、スマートフォンやスマートウォッチなどで使用されるSamsungのチップセット「Exynos」の一部のモデルにリモートでコードが実行可能な脆弱(ぜいじゃく)性があることを発見しました。

Project Zero: Multiple Internet to Baseband Remote Code Execution Vulnerabilities in Exynos Modems

https://googleprojectzero.blogspot.com/2023/03/multiple-internet-to-baseband-remote-rce.htmlProduct Security Update | Support | Samsung Semiconductor Global

https://semiconductor.samsung.com/support/quality-support/product-security-updates/Google warns users to take action to protect against remotely exploitable flaws in popular Android phones | TechCrunch

https://techcrunch.com/2023/03/16/google-warning-samsung-chips-flaws-android/Google finds 18 zero-day vulnerabilities in Samsung Exynos chipsets

https://www.bleepingcomputer.com/news/security/google-finds-18-zero-day-vulnerabilities-in-samsung-exynos-chipsets/GoogleのProject Zeroの責任者であるティム・ウィリス氏は「我々のセキュリティ研究者が、デバイスをネットワークを介してリモートで危険にさらす可能性のある深刻な欠陥4つを含む、合計18個のゼロデイ脆弱性を発見しました」と報告しました。

What happens when you get @natashenka, @ifsecure, @_fel1x, @i41nbeer and @tehjh working collaboratively on a new attack surface for the team?

This: https://t.co/u6s6p8eNTr

The blogpost also includes actions that users can take to protect themselves while waiting for patches.

— Tim Willis (@itswillis) March 16, 2023

CVE-2023-24033など4つの重大な脆弱性はインターネットからベースバンドへのリモートでの任意コード実行バグを利用することで、攻撃者がユーザーの操作なしでデバイスをリモートかつ秘密裏に侵害できるとされています。

続きは ↓

Samsungのチップを経由してリモートでデバイスにアクセスできるバグが発見される - GIGAZINE

https://gigazine.net/news/20230317-samsung-exynos-zero-day/

チップベースとなると対応はやっかいで しまもAndroidの場合、メーカーが怠慢でアップデートしない場合も多いのでどうなるんだろうか?

スポンサーリンク

Outlookのゼロデイ脆弱性をMicrosoftが修正

2023年03月16日

Microsoftが、メールソフト「Microsoft Outlook for Windows」のゼロデイ脆弱性(CVE-2023-23397)に対する修正プログラムを配布しました。この脆弱性は、ロシアのハッカーグループによって悪用されていたことが指摘されています。

Microsoft Mitigates Outlook Elevation of Privilege Vulnerability | MSRC Blog | Microsoft Security Response Center

https://msrc.microsoft.com/blog/2023/03/microsoft-mitigates-outlook-elevation-of-privilege-vulnerability/Microsoft fixes Outlook zero-day used by Russian hackers since April 2022

https://www.bleepingcomputer.com/news/microsoft/microsoft-fixes-outlook-zero-day-used-by-russian-hackers-since-april-2022/Exploiting CVE-2023-23397: Microsoft Outlook Elevation of Privilege Vulnerability - MDSec

https://www.mdsec.co.uk/2023/03/exploiting-cve-2023-23397-microsoft-outlook-elevation-of-privilege-vulnerability/CVE-2023-23397は、脅威アクターの管理するサーバー上のSMB(TCP445番ポート)共有へのUNCパスを含む拡張MAPIプロパティを持つメッセージを攻撃者が送信することがトリガーになり、New Technology LAN Manager(NTLM)のクレデンシャルを窃取することができるという、Microsoft Outlookのフィルタリングサービス・Exchange Online Protectionにまつわる重大な特権昇格の脆弱性です。

この脆弱性はWindows版のMicrosoft Outlookの全バージョンに影響がありますが、macOS版・iOS版・Android版のOutlookには影響しないとのこと。

続きは ↓

ロシアのハッカーに悪用されていたOutlookのゼロデイ脆弱性をMicrosoftが修正 - GIGAZINE

https://gigazine.net/news/20230316-microsoft-fixes-outlook-zero-day/

OS、アプリは、きちんとアップデートしましょう

今日は毎月恒例「Windows Update」です。

2023年03月16日

今月も毎月更新されるWindowsのセキュリティ更新プログラムやバグ修正が配信されるWindows Updateが行われました。早めにアップデートしておきましょう。

2023 年 3 月のセキュリティ更新プログラム (月例) | MSRC Blog | Microsoft Security Response Center

https://msrc.microsoft.com/blog/2023/03/202303-security-update/2023 年3 月のマイクロソフト月例セキュリティ更新プログラムを公開しました。既定では自動で更新されます。更新管理を行っている組織向けに、概要をブログで公開しています。ご参照のうえ、早期に更新の展開をお願いします。https://t.co/w0Qx7JasqA#セキュリティ #更新プログラム #マイクロソフト pic.twitter.com/gaGzzfkZ5U

— マイクロソフト セキュリティチーム (@JSECTEAM) March 15, 2023

アップデートはちゃんと実施しましょう。続きは ↓

今日は毎月恒例「Windows Update」の日 - GIGAZINE

https://gigazine.net/news/20230316-windows-update/

IT小僧の知っているある企業は、Windows Server 2012で一度もアップデートしていないという 恐ろしい事実を知っている。

他人のテスラ車のロックを解除した上に運転までできてしまったという報告

2023年03月15日

電気自動車メーカー「テスラ」が販売する自動車は、スマートフォンで解錠することができます。本来なら、スマートフォンで解錠できる自動車は「ペアリング済みの自動車」に限られるはずですが、「隣に駐車していた他人のテスラ車を解錠できてしまい、そのまま数分間運転できてしまった」という体験談がカナダで報告されました。

B.C. man says he accidentally unlocked and drove someone else’s Tesla using the app - BC | Globalnews.ca

https://globalnews.ca/news/9541040/bc-tesla-driving-wrong-car-app/テスラ車は、「キーカード」「キーフォブ」「スマートフォン」のいずれかを使って解錠できます。当たり前ですが、どの方法でも解錠できるのは登録済の車両に限られます。

ところが、カナダ在住のRajesh Randev氏が自分のテスラ車をスマートフォンで解錠しようとした結果、隣に駐車されていたテスラ車のロックを解錠できてしまいました。

Randev氏は解錠したテスラ車が他人のものとは気付かず、運転を開始。数分後にRandev氏は「フロントガラスに傷が付いている」「充電器がいつもの場所にない」といったことに気付いて妻に電話で確認を取りましたが、Randev氏の妻は傷について「知らない」と返答したとのこと。

その結末は・・・

続きは ↓

他人のテスラ車のロックを解除した上に運転までできてしまったという報告 - GIGAZINE

https://gigazine.net/news/20230315-tesla-accidentally-unlocked/

平和的解決でよかったけど なんで? なんでもデジタルにすればよいということではないと思うけど・・・

闇サイト「BidenCash」216万件のクレジットカードを無料放出

2023年03月06日

盗み取られたカード情報などが取引されるダークウェブのマーケットプレイス「BidenCash」が、設立1周年を記念して216万5700件ものクレジットカードおよびデビットカードのデータベースを無料で流出させたことが判明しました。

Cyble — Over 2 Million Cards Leaked By BidenCash

https://blog.cyble.com/2023/03/01/over-2-million-cards-leaked-by-bidencash/BidenCash Dumps 2.1 Million Stolen Credit Cards | Flashpoint

https://flashpoint.io/blog/card-shop-threat-landscape-bidencash-dumps-stolen-credit-cards/BidenCash market leaks over 2 million stolen credit cards for free

https://www.bleepingcomputer.com/news/security/bidencash-market-leaks-over-2-million-stolen-credit-cards-for-free/BidenCashは2023年2月28日に、「大切なお客様へ。私たちはオンラインストアとして1周年を迎えることができ、とても感激しています」などと述べて、200万枚以上のカード情報をリークさせたことを明かしました。BidenCashから流出したデータベースは、「XSS」と呼ばれるロシア語圏のサイバー犯罪フォーラムを通じて拡散されました。

この一件を最初に報じたサイバーセキュリティ企業のCybleによると、データベースには少なくとも74万858枚のクレジットカード、81万1676枚のデビットカード、293枚のチャージカード(クレジットカードの一種)が含まれていたとのこと。また、カード情報だけでなく氏名、電子メール、電話番号、住所などの個人情報も大量に含まれていました。そのため、これらのデータはフィッシング攻撃などを行う犯罪者にとって非常に有用であることが示唆されています。

被害者が多い地域を示したヒートマップ、国名などは、以下のリンク先で確認できます。

続きは ↓

闇サイト「BidenCash」が216万件のクレジットカードを「1周年記念」で無料放出 - GIGAZINE

https://gigazine.net/news/20230306-bidencash-market-leaks-stolen-credit-cards/

一周年記念で個人情報をばらまくなんて なんて ヤバい記念日なんだ

みなさん 自分のクレジットカード もう一度チェックしてみてください。

政府機関のZoom会議がハッキングされポルノ画像まみれ

2023年03月06日

アメリカ連邦準備制度(FRB)の理事会が2023年3月2日に開催したオンラインビデオ会議で、悪意のある人物が勝手に会議に参加しポルノ映像を流す、通称「Zoom爆撃」が行われたことが明らかになりました。会議は「技術的な問題が発生した」として中止されています。

Porn Zoom bomb forces cancellation of Fed's Waller event | Reuters

https://www.reuters.com/world/us/feds-waller-virtual-event-canceled-after-zoom-hijack-2023-03-02/US Fed Reserve Zoom Conference Canceled After 'Porn-Bombing' | PCMag

https://www.pcmag.com/news/us-fed-reserve-zoom-conference-canceled-after-porn-bombing2023年3月2日に開かれる予定だったFRBのオンライン理事会は約220人が参加し、FRBのクリストファー・ウォラー総裁による開会宣言の後、インフレや経済の見通しについての議論や質疑応答などが行われる予定でした。

今回のZoomでのオンライン会議を主催したアメリカ中規模銀行連合(MBCA)のブレント・ジャークス事務局長は「私たちはZoom爆撃による被害者で、大変遺憾に思っています。このような被害が二度と起こらないようにするために、今後どのような対策があるかを協議しているところです。これまでの会議でこのような事態は1度も起こりませんでした」と述べています。

ジャークス氏は、今回のZoom爆撃が発生した理由を「参加時にユーザーをミュートし、画面共有をできないようにするセキュリティ設定が正しく設定されていなかったのではないか」と疑っています。しかし今回行われたZoom会議の設定に関して詳細は明らかになっていません。

Zoomのマット・ネーゲル広報は「私たちはこのようなZoom爆撃について大変憤慨しており、強く非難します。今回のFRB会議のZoom爆撃による混乱を非常に深刻に受け止めており、必要に応じて法的機関と緊密に協力し調査を行います」と述べています。

続きは ↓

政府機関のZoom会議がハッキングされポルノ画像まみれに - GIGAZINE

https://gigazine.net/news/20230306-frb-zoom-meeting-porn-bombing/

政府機関が、Zoomって?? 疑問だなぁ

-

-

Zoomの危険性 使用禁止する企業 組織が増えている理由 | 2025年6月30日 バージョン6.5.3 軽微な問題点対応

緊急情報:アプリ名が「Zoom Workplace desktop app」に変わります。(日本語版はまだですが・・・) 2025年6月30日 バージョン6.5.3 新型コロナウィルスの影響でリモート ...

続きを見る

スポンサーリンク

パスワード管理アプリ「LastPass」の情報流出は社員の自宅PCハッキングが原因

2023年 3月 1日

パスワード管理システム「LastPass」は、2022年8月にソースコード流出が判明したり、2022年12月にはユーザー情報の流出が判明したりと情報流出が相次いで報告されています。新たに、LastPassは一連の情報流出が「従業員のPCが攻撃され、キーロガーを仕込まれた」ことに起因していることを発表しました。

Incident 2 – Additional details of the attack - LastPass Support

https://support.lastpass.com/help/incident-2-additional-details-of-the-attackLastPassはウェブサービスのパスワード情報を保存しておけるサービスで、LastPassのサーバー上にはユーザーのパスワードが暗号化された状態で保存されています。ところが、2022年8月にはLastPassのソースコードが盗み出されたことが判明。さらに2022年12月にはユーザーのパスワードを含む個人情報の流出が発表されました。

続きは ↓

パスワード管理アプリ「LastPass」の情報流出は社員の自宅PCハッキングが原因 - GIGAZINE

https://gigazine.net/news/20230301-lastpass-incident/

情報漏洩の多くは、システムの問題ではなく 人的な問題であるということである。

自宅には、データなどを持ち帰らないようにしましょう。

ほら どこかの日本企業のようにUSBメモリーに顧客情報などを入れて飲みに行ってはいけませんよ

「ポケモン」「マインクラフト」などの無料海賊版を装ってブラウザを乗っ取るウイルスが配布されている

2023年02月27日

「エルデンリング」「ポケモン」「マインクラフト」などの無料海賊版を装ってブラウザを乗っ取るウイルスが配布されている - GIGAZINE

https://gigazine.net/news/20230227-illegal-game-virus

無料で使えるAIが生成した声で銀行口座への侵入に成功したとの報告

2023年02月24日

無料で使えるAIが生成した声で銀行口座への侵入に成功したとの報告 - GIGAZINE

https://gigazine.net/news/20230224-bank-account-ai-generated-voice/

Macに感染して無断で仮想通貨をマイニングするマルウェアが海賊版「Final Cut Pro」に仕込まれている

2023年02月24日

Macに感染して無断で仮想通貨をマイニングするマルウェアが海賊版「Final Cut Pro」に仕込まれている - GIGAZINE

https://gigazine.net/news/20230224-macos-cryptojacking-malware-pirated-software/

Amazon・Apple・Microsoftなどが資格情報の流出でデータセンターへ物理的に侵入される危機に直面

2023年02月22日

Amazon・Apple・Microsoftなどが資格情報の流出でデータセンターへ物理的に侵入される危機に直面していることが発覚 - GIGAZINE

https://gigazine.net/news/20230222-cyber-attacks-on-data-center-organizations/

iPhoneやMacの写真・通話履歴・メッセージなどにアクセス可能となるバグが見つかる

2023年02月22日

iPhoneやMacの写真・通話履歴・メッセージなどにアクセス可能となるバグが見つかる - GIGAZINE

https://gigazine.net/news/20230222-privilege-escalation-bug-macos-ios/

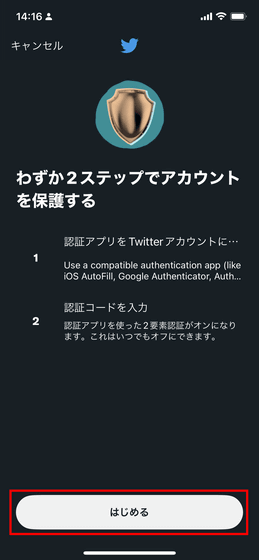

Twitterのショートメールを使った2要素認証が2023年3月20日以降は有料 無料のまま2要素認証を有効にする方法

2023年02月18日

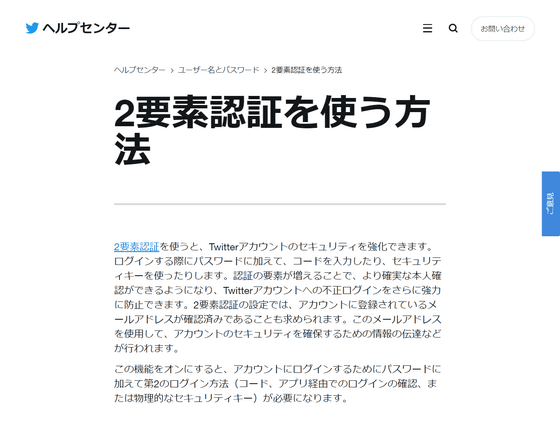

Twitterはアカウントのセキュリティを強化するための方法として2要素認証(2FA)を提供しています。2FAでは「ショートメール」「認証アプリ」「セキュリティキー」の3つのいずれかを使って認証を行うこととなるのですが、このうちショートメールを使ったものを有料化するとTwitterが発表しました。

An update on two-factor authentication using SMS on Twitter

https://blog.twitter.com/en_us/topics/product/2023/an-update-on-two-factor-authentication-using-sms-on-twitterTwitter to charge for SMS-based two-factor authentication - 9to5Google

https://9to5google.com/2023/02/17/twitter-google-authenticator-two-factor-authentication/現地時間の2023年2月15日、Twitterが2FAに関するアップデートを発表しました。Twitterの2FAではショートメール、認証アプリ、セキュリティキーを使う3つの方法が提供されていますが、このうちショートメールを用いた2FAは特に悪用されるケースが多いそうです。そのため、Twitterは有料サービスであるTwitter Blueの会員以外はショートメールベースの2FAは利用できなくなります。

すでにTwitterの2FAでショートメールを使用している場合、Twitter Blueに登録するか2FAを無効化する必要があります。2023年3月20日以降はTwitter Blue会員以外はショートメールでの2FAが使えなくなるので注意が必要です。2023年3月20日以降もショートメールでの2FAが有効になっているTwitter Blue非会員のアカウントは、2FAが無効になるとのこと。

なお、TwitterではTwitter Blue会員ではなくても認証アプリとセキュリティキーを使用すれば2FAを使用することが可能。スマートフォンでも利用できるセキュリティキーには、「YubiKey 5C NFC」などがあります。

方で、認証アプリならばアプリストアから無料でインストールできるので、完全無料でアカウントのセキュリティを高めることが可能。なお、認証アプリとして推奨されているのはiOS AutoFill、Google Authenticator、Authy、Duo Mobile、1Passwordなどです。

iOS端末なら標準搭載のパスワード機能であるiOS AutoFillを使えば、別途アプリをインストールすることなく簡単に2FAを利用可能となります。

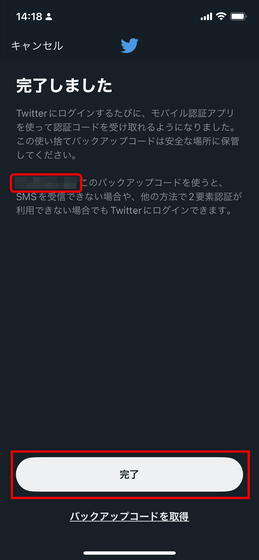

設定も簡単で、まずはTwitterアプリを開いて左上にあるアカウントアイコンをタップし、「設定とプライバシー」→「セキュリティとアカウントアクセス」→「セキュリティ」→「2要素認証」の順にタップ。すると2要素認証画面になるので「認証アプリ」をタップ。

「はじめる」をタップ。

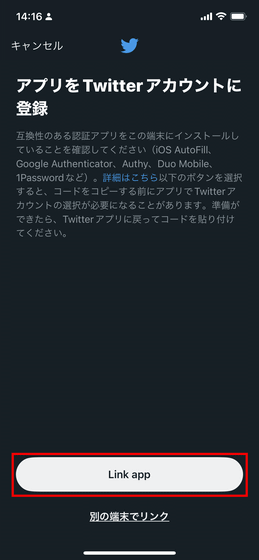

「Link app」をタップ。

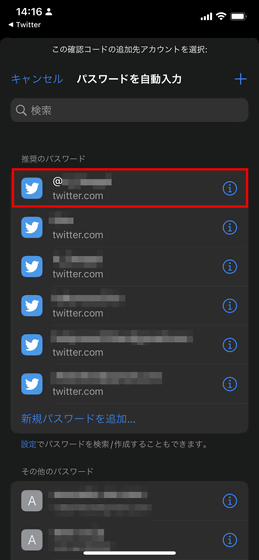

特に認証アプリを利用していない場合、iOS標準のパスワード画面が開きます。2要素認証を使用したいTwitterアカウントのパスワード情報をタップ。

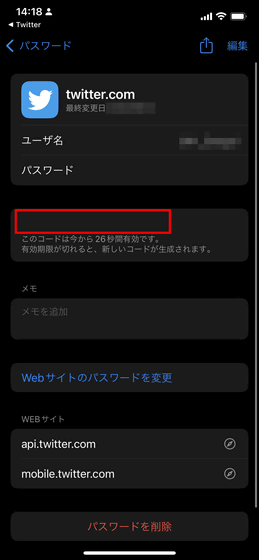

するとユーザー名・パスワードの下部に2要素認証用のコードが生成されるようになります。これをタップしてコピー。

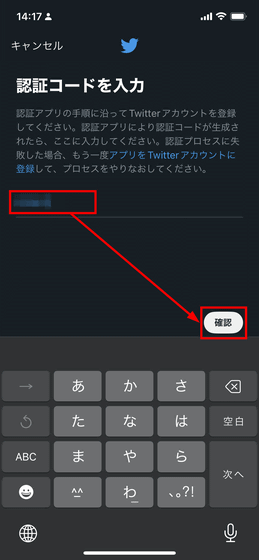

Twitterアプリに戻り、コピーした認証コードをペーストして「確認」をタップ。

「完了」をタップすれば設定完了です。赤枠部分にはバックアップコードが表示されるので、これを記録しておけばスマートフォンを紛失してもアカウントにログイン可能となります。

なお、Twitterで2FAを利用する方法は以下のページにもまとめられているので、認証アプリ以外を使う方法はここをチェックしてみてください。

Twitterの2要素認証(2FA)を使用する方法

https://help.twitter.com/ja/managing-your-account/two-factor-authentication

続きは ↓

Twitterのショートメールを使った2要素認証が2023年3月20日以降は有料に、無料のまま2要素認証を有効にする方法は? - GIGAZINE

https://gigazine.net/news/20230218-twitter-charge-sms-two-factor-authentication/

Google Authenticatorをオススメします。

起亜や現代自動車(ヒョンデ)の自動車が「盗むのが簡単すぎる問題」

2023年02月14日

アメリカの主要な自動車保険会社が、起亜自動車や現代自動車(ヒョンデ)の自動車の一部で、保険の新規申し込みを停止していることが報じられました。背景には、これらのメーカーの特定の車種に防犯装置が装備されていないため、盗難の危険性が高い問題があります。

State Farm declares Kia, Hyundai models ‘ineligible’ in Louisiana | wwltv.com

https://www.wwltv.com/article/news/crime/state-farm-declares-105-kia-hyundai-models-ineligible-new-coverage-louisiana-amid-theft-spike-employees/289-300d1cd9-bfb6-46d0-a893-cd96dcfe10d9These Hyundai and Kia Models Are Blacklisted By State Farm Insurance Over Thefts

https://www.thedrive.com/news/these-hyundai-and-kia-models-are-blacklisted-by-state-farm-insurance-over-theftsWhy you can't insure a Kia — 700,000 public car insurance prices

https://www.coveragecat.com/blog/car-insurance-pricesルイジアナ州ニューオーリンズを拠点とするテレビ局のWWL-TVが2023年2月2日に、ルイジアナ州の保険代理店では、1月25日から起亜やヒョンデが製造している合計105車種のオーナーと取引しないことになったと報じました。

「アメリカ最大の損害保険」と呼ばれているState Farm Insuranceの保険代理店の従業員がWWL-TVに提供した、取引停止対象の車両リストが以下。表には2015年~2021年モデルの幅広い車種が記載されているほか、その上の文章には従業員がエンジンイモビライザーの存在を確認しない限りは対象外とする旨が書かれています。

続きは ↓

起亜やヒョンデの自動車が「盗むのが簡単すぎる問題」で保険加入を拒否されている - GIGAZINE

https://gigazine.net/news/20230214-car-insurance-kia/

イモビライザーが装着していないクルマは、日本ではあまりないかも知れません。

また、起亜自動車や現代自動車については、国内ではあまり普及していないので影響はないでしょう。

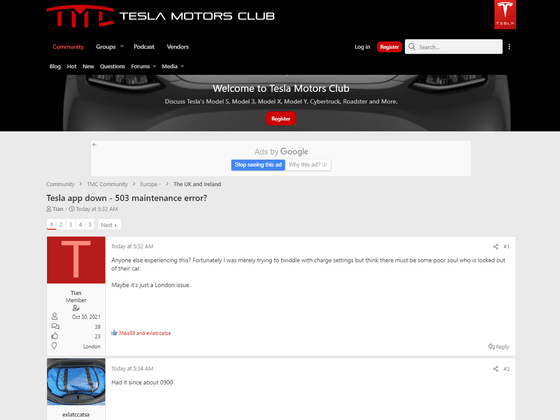

テスラアプリで503エラー 充電が行えないなど障害がヨーロッパ全土で発生

2023年2月9日

2023年2月14日頃からヨーロッパ全土でテスラアプリ上に「503サーバーメンテナンス」というエラーメッセージが表示され、家庭用蓄電池のPowerwallへの接続や、公共の充電施設で自動車の充電が行えないなどの障害が発生しています。

Tesla goes down across Europe leaving some drivers unable to charge cars | Metro News

https://metro.co.uk/2023/02/14/tesla-goes-down-across-europe-leaving-some-drivers-unable-to-charge-cars-18282364/Tesla goes down across Europe leaving some drivers unable to charge cars | Hacker News

https://news.ycombinator.com/item?id=34797488503エラーとは、サーバーにアクセスできずサービスが利用不可能になることを示すものです。テスラアプリで発生した問題は、まずアメリカのテスラユーザーで確認され、その後ヨーロッパ全土に広がったとのこと。

⚠️ As of twenty minutes ago, Tesla's infrastructure is experiencing unexpected downtime. This is impacting the official Tesla mobile app and all third-party services, such as Teslascope.

Thank you to @kemmey of @WatchForTesla for initially bringing this to our attention! pic.twitter.com/mL7Zdnbk6p

— Teslascope (@teslascope) February 14, 2023

テスラユーザーのフォーラム「Tesla Motors Club」でも同様の報告がヨーロッパ全土で報告されており、多くのユーザーが「503エラーが表示されます」と述べています。

なお、サーバーエラーの原因や具体的な回復時期は不明であり、多くのユーザーがテスラや、テスラのCEOであるイーロン・マスク氏にコメントを求めていますが、記事作成時点では一切の発表はありません。

続きは ↓

テスラのアプリで503エラーが表示され電気自動車の充電が行えないなどの障害がヨーロッパ全土で発生 - GIGAZINE

https://gigazine.net/news/20230216-tesla-503-error-charging/

これは、しゃれにならないね

充電切れしたら ただのでかいスマホとなっている

繋がりすぎる世界の問題が浮き彫りになっているということです。

「ChatGPTを使ってマルウェアを作成するサービス」をハッカーが販売中

2023年02月16日

「ChatGPTを使ってマルウェアを作成するサービス」をハッカーが販売中 - GIGAZINE

https://gigazine.net/news/20230209-hackers-selling-chatgpt-generate-malware-service/

ついにAIでマルウェアを作成ですか・・・

こりゃ防御もAIに頼まないとダメっぽい

といっても金融市場では、AI vs AI で取引していますから 人間なんてトロイトロイと思われているかも知れません

GitHubがハッキングされる、デスクトップアプリの更新が必要

2023年2月1日

GitHubがハッキングされる、デスクトップアプリの更新が必要 - GIGAZINE

https://gigazine.net/news/20230201-github-unauthorized-access/

約10年前のiPhone 5sなどが対象となるiOS12.5.7の緊急セキュリティアップデートをAppleがリリース

2023年1月25日

約10年前のiPhone 5sなどが対象となるiOS12.5.7の緊急セキュリティアップデートをAppleがリリース - GIGAZINE

https://gigazine.net/news/20230125-old-iphone-update/

航空会社が誤って公開していたサーバーから約150万件の飛行禁止対象者のリストが流出

2023年1月23日

航空会社が誤って公開していたサーバーから約150万件の飛行禁止対象者のリストが流出 - GIGAZINE

https://gigazine.net/news/20230123-commuteair-cybersecurity-incident-no-fly-list/

最初からマルウェアがインストールされているAndroid TVデバイス「T95」が販売されていた

2023年1月12日

マルウェアが最初からインストールされているとんでもないAndroid TVデバイス「T95」がAmazonとAliExpressで販売中 - GIGAZINE

https://gigazine.net/news/20230112-t95-with-malware/

2023 年 1 月のセキュリティ更新プログラム (月例)

2023年1月11日

今日は毎月恒例「Windows Update」の日 - GIGAZINE

https://gigazine.net/news/20230111-windows-update/

特定の企業に依存する必要がなくなるかも Aegis Authenticator とは何か?

2023年1月9日

無料でワンタイムパスワードを発行可能&デバイス間エクスポートも可能なオープンソースアプリ「Aegis Authenticator」、特定の企業に依存する必要がなくなり安心 - GIGAZINE

https://gigazine.net/news/20230109-aegis-authenticator-2fa/

2億件を超えるTwitterアカウントのメールアドレスなどを含む個人情報がハッカーフォーラムでわずか2ドルで販売されている

2023年1月5日

2億件を超えるTwitterアカウントのメールアドレスなどを含む個人情報がハッカーフォーラムでわずか2ドルで販売されている - GIGAZINE

https://gigazine.net/news/20230106-twitter-users-email-leaked-online/

もし自分のIDが漏洩されているか確認したい場合、リンク先の記事で

自分のメールアドレスやID名で検索するとハッキングされて過去の流出リストに入っていたかどうかがわかる「Have I been pwned?」

https://gigazine.net/news/20160428-have-i-been-pwned/

4億以上のTwitterアカウントの個人情報削除と引き換えに20万ドルを要求 ハッカー「Ryushi」

2023年1月5日

ハッカー「Ryushi」が4億以上のTwitterアカウントの個人情報削除と引き換えに20万ドルを要求、自衛方法はコレ - GIGAZINE

https://gigazine.net/news/20230105-ryushi-selling-twitter-400-million-users-data/

パスワード管理アプリ「LastPass」によるデータ流出事件の弁明に嘘がある?

2022年12月28日

パスワード管理アプリ「LastPass」によるデータ流出事件の弁明をセキュリティ専門家が「あからさまなウソに満ちている」と痛罵 - GIGAZINE

https://gigazine.net/news/20221228-lastpass-statement-explain/

北朝鮮のサイバー犯罪集団が外交政策の専門家約900人をハッキング

北朝鮮のサイバー犯罪集団が外交政策の専門家約900人をハッキング、情報を盗んで身代金を要求 - GIGAZINE

https://gigazine.net/news/20221227-north-korea-hack-900-south-korean/

日本もガチでホワイトハッカーを雇って防御しないとまずいだろ

目に見える武器も重要ですが、こうした国家ぐるみで犯罪を犯す連中にきちんと対応と報復をしないと

まじで日本の政治家の多くは無知であるということです。

TikTok必死の攻防 2000億円の費用を費やし 中国政府とは関係ねぇと安全アピール

TikTokが、禁止されないように必死の攻防を続けています。

TikTokは2000億円を費やし「TikTokは中国政府とは独立して運営された安全なアプリ」であることを認めるようアメリカ政府を説得している - GIGAZINE

https://gigazine.net/news/20221223-tiktok-efforts-clinch-us-security-deal/

かなりの危機感を持って必死な TikTok 中国企業だけど安全アピールに必死な状況

最後は、ロビー活動で金をばらまくしかないんだろうな

「TikTokを政府のスマホなどで使うことを禁止する条項」がアメリカ議会が発表した220兆円規模の歳出法案に含まれる

「TikTokを政府のスマホなどで使うことを禁止する条項」がアメリカ議会が発表した220兆円規模の歳出法案に含まれる - GIGAZINE

https://gigazine.net/news/20221221-ban-tiktok-government-devices-spending-bill/

中国警察、日本に「拠点」開設か 主権侵害の恐れ 外務省

中国というより中国共産党という組織は、こういうことをやっているのです。

外務省は19日、自民党の外交部会などの合同会議で、スペインの人権監視団体が公表した報告書の内容として、中国の警察当局が日本などに海外拠点を設置している可能性があると説明した。

カナダ、中国の違法「警察署」捜査 トロントのビルやコンビニに?

既に外交ルートを通じ、中国政府に「仮に主権侵害があれば断じて容認できない」と伝達した。

外務省によると、報告書が示した日本国内の拠点は2カ所。福建省福州市公安局が東京都内に置き、江蘇省南通市公安局も所在地不明ながら開設している。

Yahoo!ニュース

残念ながら日本の周りには、ミサイルを撃ってきたり、領海侵犯を平気でやってくる国があるのです。

中国語を使うハッカーグループ 日本の参院選で議員にフィッシング攻撃を仕掛けたことが判明

2022年12月16日

中国語を使うハッカーグループが日本の参院選を狙って議員にフィッシング攻撃を仕掛けたことが判明、自民党が標的か - GIGAZINE

https://gigazine.net/news/20221216-mirrorface-targeting-japanese-political-entities/

引っかかった議員さんがいるのかどうかは不明です。

お金を払えば好きなサイトにDDoS攻撃できる代行サイトを運営した6人の男たちが起訴

2022年12月16日

お金を払えば好きなサイトにDDoS攻撃できる代行サイトを運営した6人の男たちが起訴される - GIGAZINE

https://gigazine.net/news/20221216-ddos-site-charge/

こんな やばい 商売もある。

というわけである。

MicrosoftやAvastなどの人気アンチウイルスソフトがPCのデータを完全破壊してしまう脆弱性「Aikido(合気道)」が見つかる

2022年12月12日

MicrosoftやAvastなどの人気アンチウイルスソフトがPCのデータを完全破壊してしまう脆弱性「Aikido(合気道)」が見つかる - GIGAZINE

対応策は、迅速なアップデートしかありません。

必ず更新しましょう。

北朝鮮のサイバー犯罪グループ「APT37」がInternet Explorerのゼロデイ脆弱性を突く攻撃を行っていたと判明

2022年12月8日

北朝鮮のサイバー犯罪グループ「APT37」がInternet Explorerのゼロデイ脆弱性を突く攻撃を行っていたと判明 - GIGAZINE

Apple 「iMessage Contact Key Verification」「Security Keys for Apple ID」「Advanced Data Protection for iCloud」の3つのセキュリティ機能を発表

2022年12月6日

Appleが二要素認証へのセキュリティキー追加やiCloudの暗号化対象拡大などセキュリティ機能3つの追加を発表 - GIGAZINE

中国系ハッカーが新型コロナ給付金27億円超を盗み出したことが判明

2022年12月6日

ゼロコロナの緩和政策に向かいつつある中国 しかし、裏では、こんなことをしているらしい

中国政府から支援を受けているとみられるグループ

公認のハッカーグループがやっているとしたら 政府にもカネが渡っているはずである。

そのように非難されても仕方がないわけです。

スポンサーリンク

Huaweiのスマホが中国政府への抗議映像を自動削除している疑い

2022年12月1日

今さら・・・ というより これが当たり前の政府ですから 何も驚かないけど

AIで自動判定しているところが凄い!

撮影場所とかでチェックしているんだろうか?

まさか 人力ではないよね

Twitterユーザー540万人の個人情報が盗み取られてハッカーフォーラムでさらされる

2022年11月29日

Twitterユーザー540万人の個人情報が盗み取られてハッカーフォーラムでさらされる、「今後はTwitterを名乗るメールに気をつけて」との注意喚起 - GIGAZINE

「今後はTwitterを名乗るメールに気をつけて」との注意喚起も出ています。

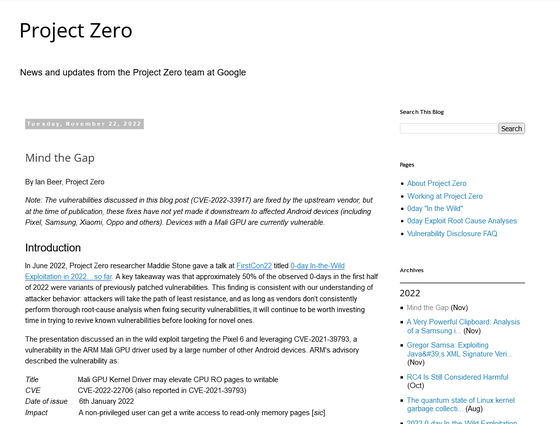

Samsung端末やPixelシリーズなど多数のスマホに使用されている「Mali GPU」に複数の脆弱性がありパッチが未適用になっているとの指摘

2022年11月25日

GoogleやSamsungなどのスマートフォンで採用されているARM製GPU「Mali」に、カーネルメモリの破損につながる可能性があるものなど複数の脆弱(ぜいじゃく)性が指摘されています。脆弱性を発見したのはGoogleのセキュリティアナリストチーム・Project Zeroで、2022年6月と7月にARMに対して報告を行い、ARMは修正対応を行いましたが、スマートフォンベンダーがセキュリティパッチを適用していないとのことです。

Project Zero: Mind the Gap

https://googleprojectzero.blogspot.com/2022/11/mind-the-gap.htmlMali security flaws affect millions of Samsung phones with Exynos - SamMobile

https://www.sammobile.com/news/mali-security-flaws-affect-millions-of-samsung-phones-exynos/Google says Google and other Android manufacturers haven't patched security flaws | Engadget

https://www.engadget.com/google-arm-android-phones-security-flaw-mali-gpu-samsung-oppo-xiaomi-183029261.html脆弱性を発見したのはProject Zeroの研究者、ジャン・ホーン氏。きっかけは同僚のマディ・ストーン氏が2022年6月に行われたセキュリティカンファレンス・FIRST Conference 2022で講演を行うにあたり、内部プレビューを行ったことです。

講演内容から、低レベルのメモリ管理コードに依存する脆弱性に関する記述が気になったホーン氏は、Maliのドライバーの監査を開始。3週間でカーネルメモリの破損につながる脆弱性と物理メモリアドレスがユーザー空間に開示される脆弱性など5つの脆弱性を見つけました。

Project Zeroはこれら5つの脆弱性を2022年6月から7月にかけてARMに報告。ARMは7月から8月にかけてすみやかに対応を行い、「CVE-2022-36449」として情報を開示し、対応するパッチを公開しました。

Mali GPU Driver Vulnerabilities

https://developer.arm.com/Arm Security Center/Mali GPU Driver Vulnerabilitiesしかし、テストを行ったところ、該当するデバイスは引き続き問題に対して脆弱だったとのこと。これはGoogleやSamsung、Xiaomiなどのベンダーがパッチを提供していないためで、Project Zeroでは「企業は警戒を怠らず、上流の情報源を細かく追跡し、できるだけ早く完全なパッチをユーザーに提供するために最善を尽くすべきです」と述べています。

Samsung端末やPixelシリーズなど多数のスマホに使用されている「Mali GPU」に複数の脆弱性がありパッチが未適用になっているとの指摘 - GIGAZINE

https://gigazine.net/news/20221125-mali-gpu-security-flaws/

Project Zeroはこれら5つの脆弱性を2022年6月から7月にかけてARMに報告。ARMは7月から8月にかけてすみやかに対応を行い

ということでアップデートがあったら積極的に行おう

と言ってもPixel死リースとGalaxy以外では、アップデートされるのだろうか?

匿名をうたうiPhoneの使用状況データからも個人を特定可能だということが発覚

2022年11月22日

スマートフォンの利用時には常に使用状況が収集され、収集されたデータはデバイス解析に役立っています。Appleはプライバシーポリシーの中で「収集された情報はどれも個人を特定するものではありません」と記載していますが、セキュリティの調査を行うソフトウェア企業のMyskが行った最新の調査によると、iPhoneの分析データにはユーザー名や電話番号と結び付いた「個人を特定できる識別ID」が含まれていることが明らかになりました。

🚨 New Findings:

🧵 1/6

Apple’s analytics data include an ID called “dsId”. We were able to verify that “dsId” is the “Directory Services Identifier”, an ID that uniquely identifies an iCloud account. Meaning, Apple’s analytics can personally identify you 👇 pic.twitter.com/3DSUFwX3nV— Mysk 🇨🇦🇩🇪 (@mysk_co) November 21, 2022

Apple Sends DSID With iPhone Analytics Data, Tests Show

https://gizmodo.com/apple-iphone-privacy-dsid-analytics-personal-data-test-1849807619iOS privacy concerns deepen; analytics data is tied to Apple IDs

https://9to5mac.com/2022/11/21/ios-privacy-concerns-deepen/Appleはユーザーのプライバシー保護に注力していますが、Appleが提供するアプリストアであるApp Storeでは、ユーザーが画面のどこをタップしたりスワイプしたりしているかという操作に関する情報を収集していることを、iOSアプリ開発者とセキュリティ研究者の2人からなるソフトウェア開発企業のMyskが指摘しています。この使用状況はデータの共有設定がオフになっていても送信されており、さらにMyskは「仮にユーザーが分析データをAppleと共有することに同意していたとしても、共有される情報はあまりにも多すぎます」とコメントしています

2/6

Apple states in their Device Analytics & Privacy statement that the collected data does not identify you personally. This is inaccurate. We also showed earlier that the #AppStore keeps sending detailed analytics to Apple even when sharing analytics is switched off. pic.twitter.com/2mJiHtM1GD— Mysk 🇨🇦🇩🇪 (@mysk_co) November 21, 2022

続きは以下のリンク先でご覧ください。

匿名をうたうiPhoneの使用状況データからも個人を特定可能だということが発覚 - GIGAZINE

https://gigazine.net/news/20221122-iphone-privacy-personal/

個人情報などあってないようなもの

ネットに繋がった瞬間、スマホを所有した瞬間から ありません

個人情報を守ると言っている企業も 自分の所のは集めます。

ばぜなら カネが儲かるから

以上

アメリカ製を装ったロシアのソフトウェアが8000個以上のアプリに組み込まれて米軍にも使われていたことが明らかに

2022年11月15日

アメリカ製を装ったロシアのソフトウェアが8000個以上のアプリに組み込まれて米軍にも使われていたことが明らかに - GIGAZINE

https://gigazine.net/news/20221115-pushwoosh-disguised-as-american/

Appleの審査もスルー、GoogleのAI審査もスルー

今後 アプリの審査がより厳しくなって湯ことは間違いない

Apache Tomcatに「重要」の脆弱性 急ぎアップデート

2022年11月05日 07時00分 公開

Apache Tomcatにリクエストスマグリング攻撃を受ける可能性のある脆弱性が見つかった。該当ソフトウェアを使用している場合、問題修正済みのバージョンにアップデートすることが推奨されている。

JPCERTコーディネーションセンター(JPCERT/CC)は2022年11月2日、OSS(オープンソースソフトウェア)のJavaアプリケーションサーバ「Apache Tomcat」の複数のバージョンにCVE-2022-42252として特定されている脆弱(ぜいじゃく)性が存在すると伝えた。

CVE-2022-42252を利用すると、細工された不正なリクエストを送信してサイバー攻撃を実行できる可能性があり注意が必要だ。該当のソフトウェアとバージョンを利用している場合、問題修正済みのバージョンに急ぎアップデートしてほしい。

詳しくは、IPA 独立行政法人情報処理推進機構

サーバ用オープンソースソフトウェアに関する製品情報およびセキュリティ情報

Webは、セキュリティの最前線なのでアップデートすることをオススメします。

OpenSSLで史上2度目の「致命的」レベルの脆弱性が発見 OpenSSL 3.0.7に更新を急げ

2022年11月01日

OpenSSLで史上2度目の「致命的」レベルの脆弱性が発見される、2022年11月1日夜間に修正版がリリースされるため即更新を - GIGAZINE

https://gigazine.net/news/20221101-openssl-critical-vulnerability-fix/

OpenSSL 3.0.7が公開されているので更新をオススメします。

iOSのバグでアプリが「ユーザーとSiriの会話」を傍受可能になっているとの指摘

2022年10月27日

iOSのバグでアプリが「ユーザーとSiriの会話」を傍受可能になっているとの指摘 - GIGAZINE

https://gigazine.net/news/20221027-ios-bug-apps-eavesdrop-conversations-siri/

ワールドカップ公式スマホアプリは、「カタール当局に家の鍵を渡すようなものだ」

2022年10月17日

ワールドカップに参加するすべての人がインストールを義務づけられている公式スマホアプリは「カタール当局に家の鍵を渡すようなものだ」とセキュリティ専門家が警告 - GIGAZINE

https://gigazine.net/news/20221017-world-cup-app-experts-alarm/

心配だったら、個人情報のあまり入っていない安いスマホを買って持って行けばいいんじゃないでしょうか?

アメリカでHuaweiおよびZTEの通信機器を新規販売することが禁止される可能性

2022年10月14日

アメリカでHuaweiおよびZTEの通信機器を新規販売することが禁止される可能性 - GIGAZINE

https://gigazine.net/news/20221014-fcc-ban-all-new-huawei-zte-equipment/

米国で規制がかかるということは、日本にも圧力がかかって規制することになるだろう。

エロ画像と見せかけたマルウェアでデータを全損させる「偽アダルトサイト」が報告される

2022年10月11日

エロ画像と見せかけたマルウェアでデータを全損させる「偽アダルトサイト」が報告される - GIGAZINE

https://gigazine.net/news/20221011-fake-adult-sites-ransomware/

みなさま くれぐれも やばそうなサイトにご注意を・・・

ランサムウェアに感染した学校が身代金の支払いを拒否した結果、機密レポートや人事記録などがネット上に大量流出

2022年10月04日

ランサムウェアに感染した学校が身代金の支払いを拒否した結果、機密レポートや人事記録などがネット上に大量流出 - GIGAZINE

https://gigazine.net/news/20221004-ransomware-school/

身代金を払わないので 「機密レポートや人事記録などがネット上に大量流出させる」この連鎖を止めることはできなさそうである。

狙われたら 終わり ということである。

徴兵逃れをしたいロシア人男性がサイバー犯罪ビジネスのカモになりまくっている

2022年10月04日

徴兵逃れをしたいロシア人男性がサイバー犯罪ビジネスのカモになりまくっている - GIGAZINE

https://gigazine.net/news/20221004-russians-conscript-officers-cybercrime-services/

FacebookやInstagram上で中国とロシアがアメリカやウクライナに悪影響を与えるための作戦を繰り広げてきた

FacebookやInstagram上で中国とロシアがアメリカやウクライナに悪影響を与えるための作戦を繰り広げてきたとしてMetaが関連アカウントを削除 - GIGAZINE

https://gigazine.net/news/20220928-meta-removing-inauthentic-behavior-china-russia/

Facebookは、いろいろと利用されるな

戦争は、すでにネット上で行われていて、マーケティングの手法も使われている。

Facebookが、過去には、こんなことをやらかして 大スキャンダルになっていた。

-

-

グレート・ハック:SNS史上最悪のスキャンダル(原題:#TheGreatHack) 大統領選が近くなってきました。今こそ見直そう

ニュースウオッチ9 - NHKで Yahoo!とLINEが経営統合するというニュースが流れている。 ITなど取り上げたこともないマスコミのいくつかは、 「これでGAFA(Google,Apple,Am ...

続きを見る

Pythonの15年間見過ごされてきた脆弱性が30万件以上のオープンソースリポジトリに影響を与える可能性

2022年09月20日

Pythonの15年間見過ごされてきた脆弱性が30万件以上のオープンソースリポジトリに影響を与える可能性 - GIGAZINE

https://gigazine.net/news/20220922-python-old-bug-unpatched-15-years/

多くのオープンソースで使われている者なのでリンク先を確認して対策が必要な場合は、実施しましょう

Uberがハッキング被害に、ハッカーが社内Slackに侵入して攻撃宣言&わいせつ画像爆撃を仕掛ける

2022年09月16日

Uberがハッキング被害に、ハッカーが社内Slackに侵入して攻撃宣言&わいせつ画像爆撃を仕掛ける - GIGAZINE

https://gigazine.net/news/20220916-uber-investigating-breach/

社内Slackに侵入 わいせつ画像爆撃ってかなり ヤバいな

Twitterのセキュリティチームには中国の工作員がいる

2022年9月14日

「Twitterのセキュリティチームには中国の工作員がいる」「経営陣は安全より利益を重視」などを内部告発者が議会で証言 - GIGAZINE

https://gigazine.net/news/20220914-peter-zatko-hearing/

かなりヤバい情報が出てきました。

ステルス性の高い新たなLinuxマルウェア「シキテガ」についてサイバーセキュリティ会社が解説

2022年9月11日

ステルス性の高い新たなLinuxマルウェア「シキテガ」についてサイバーセキュリティ会社が解説 - GIGAZINE

https://gigazine.net/news/20220912-malware-shikitega/

Linuxだから安全ということはない

ということっを覚えていた方がよい

アップデートしていないOSは、どれも危険にさらされているということだ。

QNAPがNASのデータを破壊するランサムウェア「DeadBolt」について警告、直ちに更新してとメーカー

2022年9月11日

QNAPがNASのデータを破壊するランサムウェア「DeadBolt」について警告、直ちに更新してとメーカー - GIGAZINE

https://gigazine.net/news/20220908-data-destroying-ransomware-qnap-nas/

該当する人、会社の担当者は、すぐに実施しましょう。

GoogleがChromeを緊急アップデートして重大度の高いゼロデイ脆弱性に対処

2022年9月7日

GoogleがChromeを緊急アップデートして重大度の高いゼロデイ脆弱性に対処、2022年に入り6つ目のゼロデイパッチ - GIGAZINE

https://gigazine.net/news/20220907-chrome-105-0-5195-102/

Chromeユーザーは、すぐにアップデートしよう

ハッカーがTikTokから790GB分の個人情報とソースコードを盗んだと発表、TikTokはデータ侵害を否定

2022年9月6日

ハッカーがTikTokから790GB分の個人情報とソースコードを盗んだと発表、TikTokはデータ侵害を否定 - GIGAZINE

https://gigazine.net/news/20220906-tiktok-denies-security-breach/

また、TikTokですか・・・

Windowsのセキュリティアプリ「Microsoft Defender」がChromeやDiscordなどをマルウェアと誤検知するバグが発生

2022年9月5日

Windowsのセキュリティアプリ「Microsoft Defender」がChromeやDiscordなどをマルウェアと誤検知するバグが発生 - GIGAZINE

https://gigazine.net/news/20220905-microsoft-defender-falsely-detects-win32-hive-zy/なお、Microsoftはすでに問題を修正したバージョン1.373.1537.0をリリースしています。

セキュリティソフトウェア あるある なんですが、自社のブラウザ Microsoft Edge をマルウェアに誤認するとは、ギャグですか・・・

ロシア最大のタクシー会社がハッキングされ全車両が1カ所に集合し大渋滞

2022年9月2日

ロシア最大のタクシー会社がハッキングされ全車両が1カ所に集合し大渋滞してしまう - GIGAZINE

https://gigazine.net/news/20220902-yandex-taxi-hacked/

これって 模倣犯が大量に出そうですね・・・ 困ったものだ

スマホアプリ経由でユーザーの位置情報を追跡する大規模監視ツール アメリカの地方警察が使用

スマホアプリ経由でユーザーの位置情報を追跡する大規模監視ツール「Fog Reveal」をアメリカの地方警察が使用、一体どこまで詳細な追跡が可能なのかがユーザーマニュアルから明らかに - GIGAZINE

https://gigazine.net/news/20220902-cops-use-mass-surveillance-tool-fog-reveal/

スマートフォンを持った瞬間にあなたのプライベートなど ダダ漏れということを認識した方がよいと思います。

いまさら 何を防御しても無駄です。

問題は、その個人情報を誰が握っていて 外部に留意津市内かということですが、それは 神のみぞ知る ということなのだろうか?

TikTokのAndroid向けアプリに「1タップでアカウントが乗っ取られる脆弱があった」 対策済み

2022年9月2日(金)

TikTokのAndroid向けアプリに「1タップでアカウントが乗っ取られる脆弱性」があったという報告 - GIGAZINE

https://gigazine.net/news/20220902-tiktok-android-vulnerability/

現在、対応済みなのでアップデートがあったら必ず行って下さい

Google Chromeはウェブサイトがユーザーの許可なくクリップボードに書き込みを行うことができる状態にある

2022年08月29日

Google Chromeはウェブサイトがユーザーの許可なくクリップボードに書き込みを行うことができる状態にある - GIGAZINE

5Gネットワークは心配するほどハッキングされやすい

2022年08月29日

5Gネットワークは心配するほどハッキングされやすい - GIGAZINE

【緊急】iPhoneに脆弱性、乗っ取りの恐れ AppleがOS更新推奨

2022年08月20日

【シリコンバレー=白石武志】米アップルは19日までにスマートフォン「iPhone」などの基本ソフト(OS)に新たな脆弱性が見つかったと明らかにした。ハッカーらによって欠陥が活発に悪用されている可能性があり、同社は修正済みの最新OSへの更新を呼びかけている。

アップルが公表したセキュリティー報告書によると、欠陥はiPhoneやタブレット端末「iPad」、パソコン「Mac」などのOSで見つかった。悪意をもって細工されたウェブ上のコンテンツを処理すると、任意のコードが実行される可能性がある。専門家は攻撃者によって端末が乗っ取られるおそれがあると指摘している。

ソフトウエアの開発元が脆弱性に気づいて修正する前に、セキュリティー上の欠陥を突く手法は「ゼロデイ攻撃」と呼ばれ、防ぐのが難しいとされる。iPhoneでも未発見の欠陥が国家の支援を受けるハッカーらに悪用され、要人やジャーナリストらへの高度な標的型サイバー攻撃を許してきた。

米セキュリティー会社、ソーシャルプルーフセキュリティーのレイチェル・トバック最高経営責任者(CEO)はツイッター上で「この種の脆弱性はよくあることだ」と指摘したうえで、ジャーナリストや社会活動家であれば早めにOSを更新するよう呼びかけている。

アップルは2022年秋に配布を始める「iOS 16」などの最新OSで、ハッキングの手がかりとなるおそれのある一部の機能を制限できる「ロックダウンモード」を導入する予定だ。スパイウエアなどを使った標的型サイバー攻撃の被害を受けにくくできるという。

必ず更新しましょう

「ウイルスバスター クラウド」に複数の脆弱性 ~JVNが注意喚起

2022年08月17日

脆弱性ポータルサイト「JVN」は8月17日、トレンドマイクロ社製のセキュリティソフト「ウイルスバスター クラウド」(Windows版)に関する脆弱性レポート(JVNVU#93109244)を公開した。複数の脆弱性が発見されたとして、注意を喚起している。

脆弱性の内容は、以下の通り(括弧内はCVSS 3.0のスコア)。前者はv17.7に、後者はv17.0/v17.7に影響し、情報漏洩や権限昇格につながる可能性がある。

- CVE-2022-30702:範囲外メモリ読み取り、危険なメソッドの公開(7.3)

- CVE-2022-30703:危険なメソッドの公開(6.5)

同社によると8月10日現在、本脆弱性を利用した攻撃を確認されていないとのこと。以下のバージョンへのアップデートが推奨されている。

- v17.7.1472もしくはそれ以降

- v17.0.1412もしくはそれ以降

セキュリティソフトウェアもバグはあります。

ZoomのインストーラーにはmacOSのroot権限を取得できるバグがあるとセキュリティ研究者が指摘

2022年08月13日

ZoomのインストーラーにはmacOSのroot権限を取得できるバグがあるとセキュリティ研究者が指摘 - GIGAZINE

https://gigazine.net/news/20220813-zoom-installer-hack-root-access-macos/

問題は、この指摘をZoom側がしばらく放置してあったということです。

root権限を乗っ取られると言うことは、なんでもできてしまうということであり、ハッキングし放題ということになります。

新しい展開があったら レポートします。

FacebookやInstagramアプリはリンクをタップしたユーザーを詳細に追跡している

2022年08月12日

「FacebookやInstagramアプリはリンクをタップしたユーザーを詳細に追跡している」ことが元Googleエンジニアの調査により明らかに - GIGAZINE

https://gigazine.net/news/20220812-meta-injecting-code-websites-track/

今さらという感じもありますが、それを阻止して自社に都合のよい広告ばかり流すとか いろいろなことがありまっすが、スマートフォンを持っている限り、個人情報など どこかに流れていると思った方がよいでしょう。

神経質になって個人情報がといっても無駄です。

問題は、個人情報の保管先でああってそこから外にでなければよしと願うだけです。

それより問題なのはSNSで「誰にでも簡単にわかる」ような情報を自らさらけ出すことです。

子供の写真とか 簡単に出すのは、危険ということを考えた方がよいと思います。

3200以上のアプリでTwitterのAPIキーが流出していることが判明、アカウント乗っ取りも可能

2022年08月03日

3200以上のアプリでTwitterのAPIキーが流出していることが判明、アカウント乗っ取りも可能 - GIGAZINE

https://gigazine.net/news/20220803-leaked-twitter-api-build-bot-army/

Twitterで確認してみよう

→ 設定とプライバシー

→ セキュリティとアカウントアクセス

→ アプリとセッション

→ 連携しているアプリ

見知らぬアプリが連携しているかもしれないので確認してみよう。

取り消すには、アプリを選んで「アプリの許可を取り消す」で連携を削除できます。

ここで許可されているものは、Twitterの情報を「読み取りと書き込み」など許可したものです。

必要なものもありますが、??なものは、検索して取り消すかどうか確認してください。

多くのスマホがスパイウェア「Pegasus」でハッキング 個人情報も筒抜けだった

2022年07月19日

詳細は、GIGAZINEで確認してください。

多くのスマホがスパイウェア「Pegasus」でハッキングされ個人情報も何もかもが筒抜けだったことが発覚 - GIGAZINE

https://gigazine.net/news/20220719-pegasus-spyware-used-activists-thailand/

海賊もサイバーの時代、コンテナ船をハッキングしてスエズ運河座礁事故クラスの損害を引き起こす可能性も

2022年7月1日

海賊もサイバーの時代、コンテナ船をハッキングしてスエズ運河座礁事故クラスの損害を引き起こす可能性も - GIGAZINE

https://gigazine.net/news/20220701-cyber-pirate/https://gigazine.net/news/20220630-microsoft-defender-intel-cpu/

小規模オフィスや個人向けルーターを狙うトロイの木馬「ZuoRAT」が報告される、攻撃者の背景に中国政府か

2022年6月30日

小規模オフィスや個人向けルーターを狙うトロイの木馬「ZuoRAT」が報告される、攻撃者の背景に中国政府か - GIGAZINE

https://gigazine.net/news/20220630-zuorat-soho-campaign/

Microsoft DefenderがIntel製CPUのパフォーマンスを低下させていたことが判明

2022年6月30日

詳細は、GIGAZINEで確認してください。

Microsoft DefenderがIntel製CPUのパフォーマンスを低下させていたことが判明 - GIGAZINE

https://gigazine.net/news/20220630-microsoft-defender-intel-cpu/

2021年に出荷されたAndroidスマホの3分の2に外部から音声にアクセスできる脆弱性があったことが明らかに

2022年4月25日

Android通話録音アプリが使用不能に。抜け道に使われていたAPIが5月11日から規制対象に

デベロッパー プログラム ポリシー: 2022 年 4 月 6 日のお知らせ

https://support.google.com/googleplay/android-developer/answer/11899428#accessibility_preview

通販装う「攻撃用USBメモリー」が届く、ランサムウエアの脅威に備えよ

2022年4月25日

通販装う「攻撃用USBメモリー」が届く、ランサムウエアの脅威に備えよ

USBメモリーって 「つい 差してしまう」なんてことありまっすよね

くれぐれも見知らぬUSBメモリーをパソコンに差すのは止めましょう

iPhoneの新たなゼロクリック脆弱性が発見される、NSOのスパイウェア「Pegasus」にも利用されていた

2022年04月19日 11時00分

iPhoneの新たなゼロクリック脆弱性が発見される、NSOのスパイウェア「Pegasus」にも利用されていた - GIGAZINE

これまでも何度は、取り上げてきましたが、

iPhoneは、絶対に安全であるという神話に騙されないで

と考えてほしいと思います。

AndroidとiPhone(iOS)でiPhoneが安全というのは、Appleが、やばそうなソフトウェア(Appleの意思にそぐわない)ものを排除しているからであって、OSが絶対的に安全ということでは、ないのです。

ソフトウェアは、人間が、構築し、検査しているものですから、100%安全なものなどなく、もし安全というのならば、インターネットを断絶し、Bluetooth、GPS、お財布ケータなど電波を使うものをすべて断つしかありません。

また、ブラウザで詐欺サイトに引っかかることに関しては、iPhoneといえども防ぐことは完全にできません。

自ら進んでパスワードを悪人に送るようなものですから、防ぐことなど不可能です。

SNS上で好き好んでバカをさらけ出して身バレしている人も減ることもないでしょう。

それが嫌だったら、スマホは常に危険であるというリスクを覚悟で使うということです。

「シン・ウルトラマン」の偽Twitterアカウントに注意 「DM開封しないで」 公式が呼び掛け

2022年04月18日 20時56分

5月13日公開予定の映画「シン・ウルトラマン」の公式Twitterアカウントは4月18日、本物をかたる偽アカウントを確認したとして注意喚起した。不審なダイレクトメッセージも送信しているといい「メッセージの開封、添付ファイルの参照、本文中のURLのクリック等を行わないよう注意してほしい」(公式Twitterアカウント)

同アカウントは公式マークの有無で真偽を見分けるよう呼び掛けている。一方で、15日公開の予告編に、原作で偽物のウルトラマンに変身する宇宙人「ザラブ星人」が登場したことから、ファンからは「ザラブ星人の仕業なのでは?」とする声も出ている。

予告編に登場したザラブ星人

宇宙からの侵略者もネット攻撃する時代となったのだろうか????

GitHubで「npm」を含む数十のプライベートリポジトリに対する不正アクセスが発生、被害状況や対策方法は?

2022年04月18日 11時37分

GitHubで「npm」を含む数十のプライベートリポジトリに対する不正アクセスが発生、被害状況や対策方法は? - GIGAZINE

先のGitに続いて 今度は、GitHubです。

GitHubと連携して用いられる開発者向けサービス「Heroku」と「Travis CI」からOAuthのアクセストークンが流出したことが明らかとなりました。GitHubはアクセストークンの流出によってNode.jsのパッケージ管理システム「npm」を含む数十のプライベートリポジトリが不正アクセスを受けたと発表しています。

ただし、迅速な対応が取られたようです。

まとめ

どんなに注意をして設計されたシステムでもセキュリティの穴は、絶対にあります。

みつけたら穴を塞ぐという手法でしかありません。

また、システム設計で問題がなくてもプラットフォーム、OS、デバイス そしてそれらを使う人間にセキュリティの欠落があったらやられます。

このブログでは、ほぼ毎日 気がついたセキュリティの問題を取り上げます。